理解Apple Arm芯片的安全性问题

重点摘要

近期研究揭示了Apple新Arm芯片的潜在安全隐患,相关问题可追溯至六年前的Spectre与Meltdown事件。新的iLeakage攻击针对WebKit,影响到iOS设备,尤其是iPhone和iPad。信息安全负责人CISOs需采取主动措施,确保组织系统和数据的安全。对于我们行业的人来说,要理解关于Apple新Arm芯片潜在安全问题的近期大学研究,重要的是要回顾近六年前的Spectre和Meltdown事件。

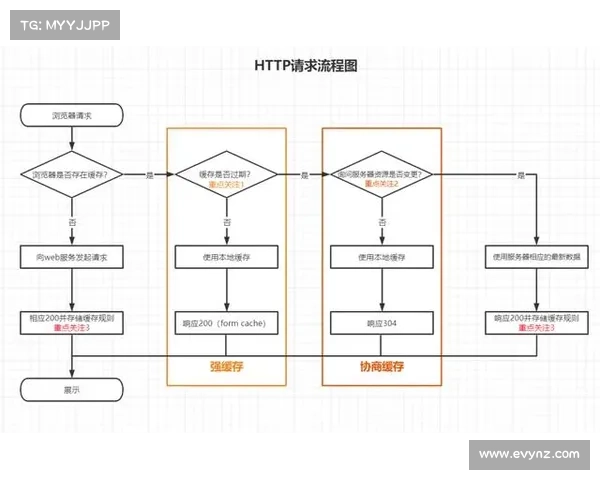

在2018年初,两个独立的研究团队揭示了这两种攻击方式。它们都能通过探索一种新发现的旁路sidechannel来恢复机密信息,这一发现与现代CPU中内置的提高性能的特性投机执行speculative execution密不可分。将数据从主系统内存转移到CPU的过程比较耗时。为了减少等待时间,现代CPU会在所需数据变得可用时就立即执行指令,而不是按顺序处理。

不幸的是,在投机执行的过程中,CPU可能会处理一些最终不会被提交到程序执行的指令。如果这些投机指令访问了敏感数据或执行了敏感操作,就有可能留下信息,即使这些指令后来被丢弃。

当时,这些问题吸引了大量关注以及广泛的缓解努力。由于这些漏洞深植于现代微处理器的设计中,完全修复它们非常具有挑战性。尽管如此,硬件制造商、软件开发者和安全研究人员仍然在合作开发和实施安全补丁、微代码更新以及最佳实践,以保护系统免受这些漏洞的影响,同时尽量减少性能影响。

小火箭安卓版原始漏洞的一个重要元素是要仔细审查每个预测任务的时间戳细节,以帮助提取敏感信息。这是因为投机执行的指令可以访问数据和缓存行,而这些内存访问的时间可以向攻击者透露信息。

因此,一个缓解措施是限制定时器信息的可用性。尽管最初的研究聚焦于Intel,但Apple也注意到了这一点,并在本地和基于浏览器的代码中降低了定时器分辨率,以缓解投机旁路攻击。

最新消息:iLeakage

快进到今天,来自乔治亚理工学院、密歇根大学和德国鲁尔大学的学术团队发布了一篇新的研究论文,研究Apple新Arm芯片架构的安全性问题。该论文详细说明了所采取的步骤,并展示了如何将其汇聚成端到端攻击。

“虽然对x86 CPU的分析已投入大量精力,但Apple生态系统仍然在很大程度上未被探索,”团队在一篇研究论文中解释道。

研究团队将Spectre v1应用于Apple芯片,他们还发现,Apple CPU的投机窗口最长可达到300个时钟周期,给这种攻击留下了广泛的机会。

研究人员必须破解多个难题以实现这一点,包括绕过Apple的定时器缓解措施,采用“无定时器”方法来区分缓存命中与缓存未命中。他们还发现了一种新技术,攻击者仅需通过JavaScript窗口打开目标页面,即可共享出来的地址空间与任意受害者页面共享。这些元素结合在一起,证明攻击者可以恢复敏感网站内容以及目标的登录凭据。

该团队最初于2022年9月向Apple披露了其发现。Apple已承认这些问题,并正在进行涉及重大重构的Safari多进程架构的缓解工作。

主要对移动应用安全构成威胁?

iLeakage部分通过针对WebKit即支持Apple Safari浏览器的JavaScript引擎来实施其旁路攻击。使用macOS设备的用户,如果使用其他浏览器如Chrome、Firefox和Edge这些浏览器采用不同的JavaScript引擎,则不会受到iLeakage的影响。然而,基于iOS的设备实质上是iPhone和iPad情况就